Die wissen doch sowieso alles … !?

Folge 2 der Serie Verwaltung digital: Verschlüsselung

Die wissen doch sowieso alles … !?

Folge 2 der Serie Verwaltung digital: Verschlüsselung

Für eine sichere Verarbeitung von personenbezogenen Daten setzt die DSGVO auch für die Verwaltung entsprechende technische und organisatorische Maßnahmen voraus. Ganz oben steht dabei die Verschlüsselung. Aus der Erfahrung diverser Schulungen im Datenschutz wurde allerdings eines immer wieder deutlich: beliebt ist das Thema – trotz seiner Bedeutung – nicht. Das mag daran liegen, dass es auf der einen Seite an einfache Kinderspielchen mit Zitronensaft als „Geheimtinte“ erinnert, auf der anderen Seite Fachbegriffe wie „asymmetrische Verschlüsselung“ sich äußerst kompliziert und unverständlich anhören. Zudem wird häufig vermutet, die Geheimdienste hätten doch ohnehin „Hintertüren“ in den Verschlüsselungsalgorithmen. Warum dies so nicht stimmen muss, wird dem Leser am Ende des Beitrags hoffentlich unmittelbar einleuchten.

Warum sind Grundkenntnisse in Verschlüsselungskonzepten wichtig?

Warum sollte man sich als Nicht-Experte überhaupt mit dem Thema befassen?

Es gibt mehrere Gründe. Gerade im dienstlichen Umfeld sind Grundkenntnisse in der Kryptographie sehr wichtig. E-Mail, alle Webanwendungen – wie etwa auch das besondere elektronische Behördenpostfach (beBPo), Homeoffice-Arbeitsplätze, die über ein virtuelles Netz (VPN) eingebunden werden. Zu sichernde oder zu archivierende Dateien benötigen ebenfalls eine robuste Verschlüsselung. Dabei sollte man sich klar machen, dass diese Sicherung überwacht werden und in ihrer Wirksamkeit beurteilt werden muss. Gerade für Führungskräfte ist dies ohne (Grund-)Kenntnisse des Themas kaum ansatzweise möglich.

Verschlüsseln und verstecken …

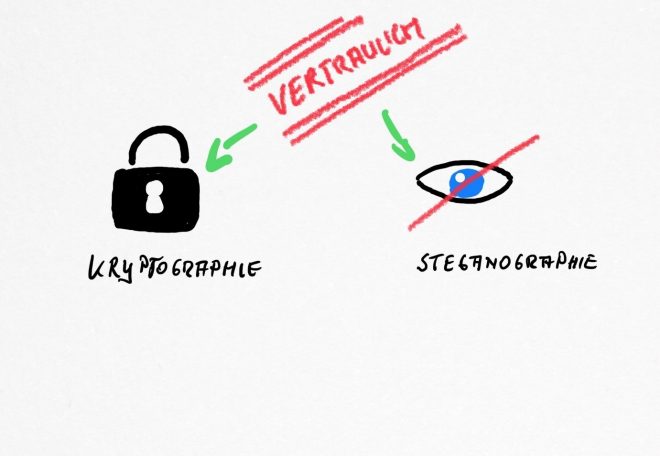

Zu Beginn eine kurze Übersicht über die grundsätzlichen Arten Vertraulichkeit und Geheimhaltung zu gewährleisten. Neben der Verschlüsselung (Kryptographie) von Daten, können diese nämlich auch versteckt werden (Steganographie).

Kryptographie – Steganographie

Bei der Steganography (aus dem Altgriechischen στεγανός steganós ‚bedeckt‘ und γράφειν gráphein ‚schreiben‘) soll von vornherein verschleiert werden, dass eine geheime Nachricht vorhanden ist. Diese wird daher „versteckt“. Analog kann dies durch eine extreme Verkleinerung bis auf Punktgröße bewirkt werden (sog. Mikropunkt). Eine solcherart verkleinerte Nachricht kann dann bspw. als Satzendepunkt in einen unverdächtigen Text eingesetzt werden. Weniger spektakulär wären „Geheimtinten“ wie der bekannte Zitronensaft, der bei Erhitzen sichtbar wird. Elektronisch können Textdateien bspw. in Bilddateien hinterlegt werden. Die Steganographie hat derzeit keine praktische Bedeutung für die oben erwähnten Nachrichtenkanäle.

Zwei Arten der Verschlüsselung: symmetrisch und asymmetrisch

Ganz anders ist dies bei der Kryptographie (aus dem Altgriechischen κρυπτός kryptós, deutsch ‚verborgen‘, ‚geheim‘ und γράφειν gráphein, deutsch ‚schreiben‘). Sie umgibt uns in unserem digitalen Alltag von der verschlüsselten E-Mail bis zum Online Banking. Für ein Grundverständnis der Verschlüsselung sollte man zwei grundsätzliche Arten der Verschlüsselung auseinanderhalten können. Die eine Art ist die sogenannte „symmetrische Verschlüsselung“, die andere Art ist die sogenannte „asymmetrische Verschlüsselung“. Beide Arten der Verschlüsselung sind wichtig und werden gegenwärtig z.B. in der Sicherheitsarchitektur des bePo angewendet.

Der Schlüssel zum Verständnis der Verschlüsselung: Auguste Kerckhoffs von Nieuwenhof (1835-1903)

Auguste Kerckhoffs von Nieuwenhof (1835-1903)

Ein wesentlicher Schlüssel zum Verständnis der gegenwärtig angewendeten Prinzipien sind die von dem Militärkryptographen Auguste Kerckhoffs in seiner 1883 veröffentlichten Schrift „La Cryptographie militaire“ dargelegten Forderungen an sicheres Verschlüsseln. Demnach muss die Methode der Verschlüsselung offengelegt werden. „Security through obscurity“ – Sicherheit durch Geheimhalten der Verschlüsselungsmethode, so Kerckhoffs, bietet da gerade keine Sicherheit, da die Methode früher oder später aufgedeckt wird. Statt also in der Methode muss die ganze Sicherheit des Systems im Schlüssel liegen. Damit ist Kerckhoffs ein ganz früher Vertreter des „Open Source“-Prinzips. Wenn und soweit die mathematisch fundierte Verschlüsselungsmethode offengelegt wird, kann sie durch Fachleute untersucht und auf Schwachpunkte getestet werden, ohne die Sicherheit des Systems zu gefährden.

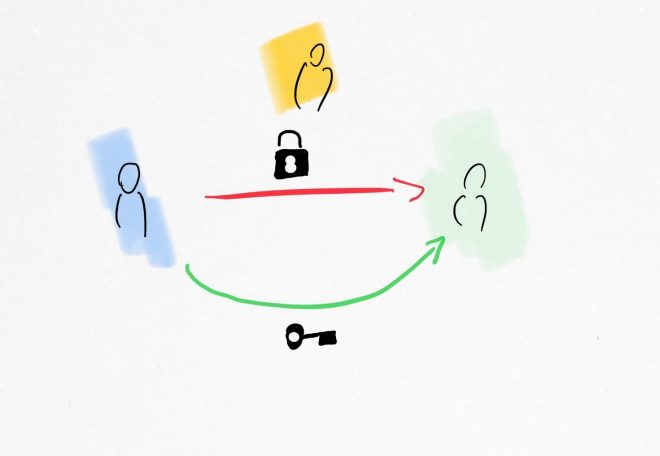

Intuitiv verständlich: die symmetrische Verschlüsselung

Die symmetrische Verschlüsselung ist das, was jeder intuitiv unter Verschlüsselung versteht. Der Sender verschlüsselt eine Nachricht. Schickt diese über einen unsicheren Kanal – also z.B. das Internet/World Wide Web, der Empfänger öffnet die Nachricht und entschlüsselt diese mit dem Schlüssel den der Sender ihm über einen sicheren Kanal hat zukommen lassen.

Diese Art der Verschlüsselung heißt „symmetrisch“, weil sich Sender und Empfänger den Schlüssel „teilen“, dieser also für beide Seiten wichtig ist.

Symmetrische Verschlüsselung: Genau ein Schlüssel für Sender und Empfänger

Der bedeutsamste aktuelle Standard ist der sogenannte „Advanced Encryption Standard“ (AES). Die Länge des geheimen Schlüssels wird im Binärsystem angegeben. Eine Schlüssellänge von bspw. 2 bit böte die Möglichkeit nur vier Schlüssel (22=4) zu erzeugen. Der passende Schlüssel würde durch Ausprobieren sofort ermittelt werden können. Das sieht bei einer Schlüssellänge von 256 bit ganz anders aus. Hier stehen 2256 mögliche Schlüssel zur Verfügung. Ein „Durchprobieren“ der Schlüssel (brute force Angriff) ist hier aussichtslos. Die Methode des AES, erfunden durch Joan Daemen und Vincent Rijmen im Jahr 1998, ist – Kerckhoffs Forderungen folgend – vom us-amerikanischen „National Institute of Standards and Technology (NIST)“ 2001 publiziert worden (Federal Information Processing Standards Publication 197, November 26, 2001 Specification for the ADVANCED ENCRYPTION STANDARD (AES)). Damit kann immer überprüft werden, ob eine bestimmte Implementierung des AES tatsächlich diesem Standard gemäß programmiert wurde, oder ob etwa „Hintertüren“ eingebaut wurden. Wie verschlüsselt AES die Inhalte? Wie kann man sich das vorstellen? Man könnte hier das Wirken hochkomplexe mathematischer Algorithmen vermuten. Tatsächlich müssen Verschlüsselungen schnell sein und arbeiten daher mit mathematisch einfachen Operationen. Eine AES Verschlüsselung ersetzt u.a. vorhandene Buchstaben durch andere und vertauscht die Positionen der Buchstaben. Sie würfelt damit buchstäblich den Text völlig durcheinander und beseitigt dabei auch jegliche Anknüpfungspunkte wie etwa statistische Buchstabenhäufigkeiten. Ganz platt wird also mit den Daten eine Art „Square Dance“ über mehrere Runden vollführt. An dem so erzeugten verschlüsselten Text (Chiffrat) prallen alle Analysewerkzeuge ab. Nur der Schlüssel kann dieses Chaos wieder rückgängig machen. Ganz so, wie es Kerckhoffs schon Ende des 19. Jhds. gefordert hatte.

Verstehbarer als es scheint: die asymmetrische Verschlüsselung

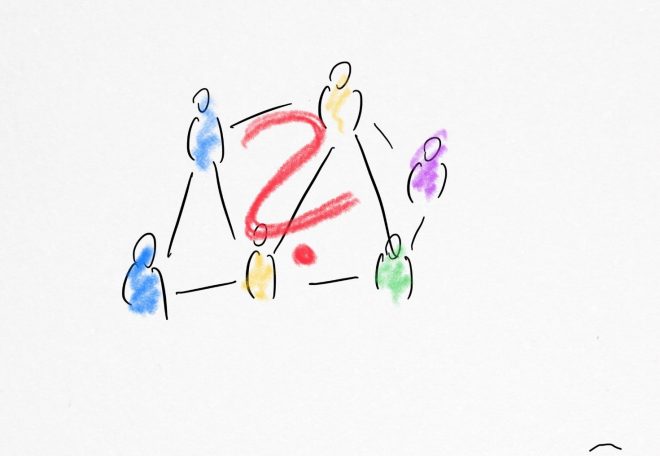

So weit kann man der Entwicklung der Verschlüsselungstechniken sicher noch gut folgen. Im Oktober 1969 wurde das Internet zum ersten Mal erfolgreich getestet. An die erste ursprüngliche Verbindung zwischen der University of California Los Angeles (UCLA) und dem Stanford Research Institute (SRI) wurden rasch weitere Einrichtungen angeschlossen. 1971, als über das Internet (damals noch ARPANET) erstmalig E-Mails verschickt werden konnten, gab es gerade mal 15 adressierbare Empfänger (Knoten). Kryptologen wurde in den folgenden Jahren jedoch rasch deutlich, dass eine symmetrische Verschlüsselung in Netzwerken – bei den damals äußerst beschränkten Rechnerkapazitäten schnell an ihre Grenzen kommen würde. In einem Netzwerk müsste nämlich jeder Teilnehmer von jedem anderen Teilnehmer einen individuellen Schlüssel haben. Dieser wäre natürlich auch nur für die Entschlüsselung der Nachrichten eines Netzwerkteilnehmers geeignet.

Jede(r) mit Jedem? – das Netzwerkproblem der symmetrischen Verschlüsselung

In den Jahren 1973-77 schlugen Clifford Clocks (als damaliger Mitarbeiter des britischen GHCQ nur intern bekannt geworden) und später unabhängig von ihm Ron Rivest, Adi Shamir und Leonrad Adleman ein Verschlüsselungsfahren vor, das ohne einen Schlüsselaustausch auskommt. Man nennt es nach den Anfangsbuchstaben der Nachnamen RSA-Verfahren.

Kernpunkt der Idee ist, statt eines Schlüssels, zwei Schlüssel zu verwenden. Einen Schlüssel, der öffentlich gemacht wird, mit dem man die Nachricht für den Inhaber des öffentlichen Schlüssels verschlüsseln kann. Der zweite Schlüssel ist ein geheimer Schlüssel, den nur der Inhaber des öffentlichen Schlüssels kennt. Nur mit diesem Schlüssel kann der für den Inhaber verschlüsselte Text entschlüsselt werden. Dies erklärt auch den Namen des Verfahrens. Da es keinen einheitlichen Schlüssel für Sender und Empfänger mehr gibt, sondern zwei unterschiedliche Schlüssel, nennt man das Verfahren „asymmetrische“ Verschlüsselung.

Ganz einfach kann man sich das so vorstellen, dass der Sender dem Empfänger den Text in einen Briefkasten wirft, zu dem nur der Empfänger den Schlüssel hat.

Das Briefkastenbild sagt allerdings nichts über die tatsächliche Funktionsweise der Verschlüsselung aus. Das hinter dem RSA-Verfahren stehende Prinzip ist verblüffend einfach und durchaus wert kurz betrachtet zu werden.

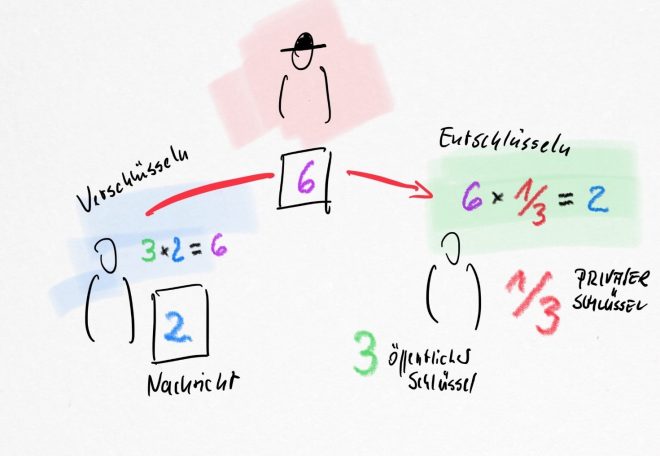

Der entscheidende mathematische Einfall ist, dass der private Schlüssel die Verschlüsselung des Textes durch den öffentlichen Schlüssel rückgängig macht.

Ein Zahlenbeispiel verdeutlicht, dass die Idee als solche wirklich sehr simpel ist:

Man nehme als Nachricht einfach die Zahl „2“. Man nehme als öffentlichen Schlüssel die Zahl „3“. Man multipliziere beide Zahlen und erhält die Zahl „6“. Kann dieser Rechenvorgang rückgängig gemacht werden? Ja, indem ich die Zahl „6“ mal die Zahl „1/3“ nehme. Schon habe ich wieder meine Ausgangszahl bzw. meine Ausgangsnachricht. Gibt es zu jeder Zahl (bei den rationalen Zahlen) ein solche Zahl (inverses Element)? Ja und zwar auch nur eins.

Zwei Schlüssel für jeden – die asymmetrische Verschlüsselung

Nichts weiter passiert im Prinzip bei der asymmetrischen Verschlüsselung, außer dass hier nicht mit den rationalen Zahlen gearbeitet wird, sondern mit anderen besser geeigneten Zahlenkörpern. Die oben skizzierte Verschlüsselung nur mit dem inversen Element innerhalb der rationalen Zahlen würde den entschiedenen Widerspruch Kerckhoffs hervorrufen, da man aus dem öffentlichen Schlüssel sehr leicht auf den privaten Schlüssel schließen könnte. Das tatsächliche RSA-Verfahren hat daher noch einige Details, die es praktisch unmöglich machen vom öffentlichen Schlüssel den privaten Schlüssel zu berechnen.

In der Praxis: die Hybridverschlüsselung

Hat man die Prinzipien der symmetrischen und asymmetrischen Verschlüsselung mal verstanden, so ist das Verständnis der sogenannten Hybridverschlüsselung nicht mehr schwer.

Da die asymmetrische Verschlüsselung langsamer ist, als die symmetrische Verschlüsselung, kombiniert man in der Praxis beide Verfahren. Man verschlüsselt die Texte oder allgemein die Inhalte mit AES, wie etwa beim Behördenpostfach und verschlüsselt dann den symmetrischen Schlüssel mit RSA. Mehr steckt nicht dahinter.

Ausblick: Die quantensichere Verschlüsselung?!

Beide hier vorgestellten Verschlüsselungsarten bieten nur eine relative Sicherheit. Wachsende Rechnerleistung bedroht insbesondere das RSA-Verfahren. Die Schlüssel für RSA und auch für AES müssen daher immer länger werden, um die Sicherheit zu gewährleisten. Das Bundesamt für Sicherheit in der Informationstechnik macht daher die aktuell als sicher geltenden Verfahren mit den jeweiligen Schlüssellängen bekannt – derzeit bis 2023 für RSA 2000 Bit.

Seit einiger Zeit macht ein neuer Rechnertyp, der sogenannte Quantencomputer, von sich reden. Dieser Rechner nutzt physikalisch messbare Quanteneffekte aus und „rechnet“ nicht mehr mit Bits, sondern mit sogenannten „Qubits“ (Quantenbits). Schon 1994 konnte der Mathematiker Peter Shor beweisen, dass ein Quantencomputer programmiert werden kann, um z.B. RSA Verschlüsselungen zu „knacken“ (sog. Shor-Algorithmus). Das European Telecommunications Standards Institute (ETSI) empfiehlt daher heute schon die Anwendung von „quantensicherer“ Kryptographie. Die derzeitigen Quantenrechner sind allerdings noch weit davon entfernt, Primfaktoren von 2048-Bit-Zahlen (diese Größe haben derzeitige RSA-Schlüssel) zu errechnen. Wie auch immer: Kerckhoffs hätte das alles gleichwohl sicher brennend interessiert.

|

Die Serie im Überblick

Folge 1: beBo, beN und beA |